Seguridad en Internet

Policía

Debe contribuir a dar seguridad

Identificar las vulnerabilidades del Internet

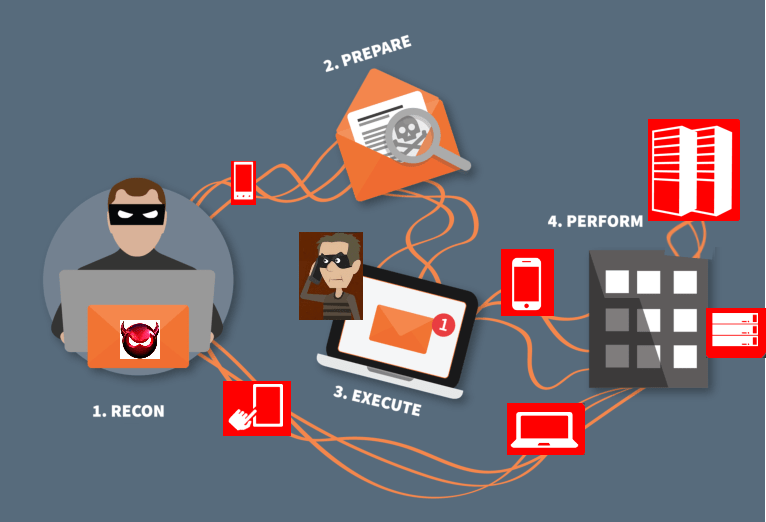

Ciberinteligencia

Redes de Intercambio

Problemas

P2P

Caches

No hay control por parte del propietario

Los datos están en la red virtual a disposición de todos

Más Problemas

Escalabilidad

Se proliferan

Descentralización

Los costos están entre los usuarios

Anonimato

permanece anónimo el autor, lector servidor petición

Seguridad

Los dispositivos están abiertos a todo el mundo

Dirección IP

Numero único temporal asegurando lo que viaja por la red

El acto delictivo es cuando se deja rastro y por ser información relevante identificando los daos de la persona que navega

Se debe facilitar el abandono en las conexiones

Propiedad de todos y de nadie

son necesarias 4 resoluciones

Auto judicial administrar los logs por parte de la pag web de la dirección que sube ficheros

Auto judicial motivado al Proveedor de servicios internet

Auto judicial motivado a telecomunicaciones es decir el dispositivos y el lugar de conexión

Entrada y registro

Ley servicio de información y comercio electrónico articulo 12

se debe retener máximo 12 meses la información

El problema es que no hay un registro

Territorialidad

Carece de fronteras

Contenido ilícito

Circula de país en país en segundos

Policia interpolicial

concuerdan con problemas comunes

se marcan acuerdos de cooperación

Cibercafés

maquinas cachés

proxies

redes inalambricas

Falta de regulación en los cibercafes

Redes inalámbricas libres al alcance con anonimato no autorizado

IRC

Intercambios de pornografía infantil

canales secretos

Internet

Clave en el desarrollo Humano

Facilita la accesibilidad

Adaptación a la tecnología

Problemática

Desconfianza y preocupación

Crimen organizado

Ciberterrorismo

Comunicación con enmascaramiento

Soluciones en analistas que descripten los mensajes ocultos

Fraudes

es algo tradicional

Pero ahora en internet

La tecnica es hacer confiar a las personas para que de sus datos o amenazarla

la victima puede llegar por medio de paginas falsas

Instalaciones de troyanos

Dificultad de la actuación policial

Destino del dinero

Contrataciones y cuentas falsas

para investigar debe haber videos fotografias huellas digitales

Dirección IP

AL utilizar la maquina de la victima se puede acceder al de la empresa fraudulenta

Las banca online

Tambien tienen deficits

Pornografía infantil

Han aumentado estos hechos

La inseguridad de internet se ve aquí potenciada

Daños informáticos

personas físicas o jurídicas

Venganza acceso a la intimidad

Perjudicar la actividad de una empresa

Soluciones

Protocolos, líneas temporales, maquinas involucradas, comunicación con las victimas políticas de seguridad.