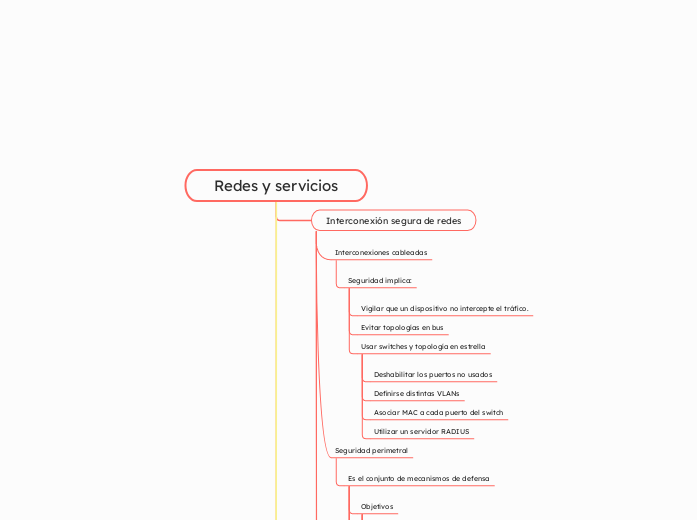

Redes y servicios

Interconexión segura de redes

Interconexiones cableadas

Seguridad implica:

Vigilar que un dispositivo no intercepte el tráfico.

Evitar topologías en bus

Usar switches y topología en estrella

Deshabilitar los puertos no usados

Definirse distintas VLANs

Asociar MAC a cada puerto del switch

Utilizar un servidor RADIUS

Seguridad perimetral

Es el conjunto de mecanismos de defensa

Objetivos

Proporcionar un único punto de conexión al exterior

Limitar las conexiones

Redirigir peticiones externas

Ocultar la estructura y los servicios internos de la red

Auditar el tráfico circulante

Perímetro

Frontera fortificada de la red

Donde se colocan algunos servicios

Cortafuegos

Proxies

Sistemas de detección de intrusos

Router de frontera

El router directamente expuesto a internet

DMZ (Zona desmilitarizada)

Red local situada entre la red externa y el resto de redes locales

Se caracteriza por permitir conexiones a sus servidores tanto de red externa como interna

Permite desde ella sólo conexiones al exterior

Un intruso que lograra penetrar en ella vería restringido su acceso al resto de redes locales

Bastión

Diseñado para hacer frente a ataques externos

Dispone de un servicio proxy accesible desde el exterior

Es una pasarela a nivel de capa de aplicación

Existen distintas arquitecturas

Bastión en Screening router

El propio router de frontera hace la tarea del bastión

Filtra paquetes

Solo redirección, no existe proxy

Dual-homed host

Bastión se interpone entre el router y la red interna

Impide por completo el encaminamiento de paquetes

Obliga a que cualquier comunicación se lleve a cabo a través de proxies.

Screened host

El bastión se sitúa dentro de la red interna

El router implementa el cortafuegos

Los clientes externos sólo pueden conectar con el bastión, no con el resto de la red

El acceso de los clientes internos a internet puede hacerse:

Directamente atravesando el router

Mediante proxy a través del bastión

Screened subnet o DMZ

Aquella en que el bastión se incluye dentro de una red perimetral intermedia separada de la red interna por un router

Existirán otros servidores accesibles desde el exterior a través del proxy del bastión

Redes inalámbricas

Cualquier dispositivo lo suficientemente cercano puede recibir la señal

La comunicación se debe cifrar para que, aún capturando la comunicación, sean incapaces de entenderla

Se realiza:

La protección física de los puntos de acceso

La protección lógica de los puntos de acceso

Si un mismo punto de acceso genera distintas SSID, estas están en VLAN distintas

Proteger el acceso a la red wifi

Protección del acceso a la red inalámbrica son:

Filtrado MAC

No es un mecanismo muy eficaz

Cualquier atacante puede capturar paquetes para averiguar la dirección MAC de un dispositivo capaz de conectarse.

La autenticación del acceso que básicamente puede ser:

Ninguna

Redes abiertas

WEP

Solo una clave para el acceso que para el cifrado de datos

Poco segura

WPA

Distintas claves para el cifrado y la autenticación

Es el usado a día de hoy

Dos estrategias

WPA-PSK

Todos los clientes comparten la misma contraseña de acceso

Lo habitual en un domicilio

WPA Enterprise

Consulta un servidor RADIUS donde cada dispositivo tiene asignado un usuario y contraseña

Similar a Andared_Corporativo

WPS

Para facilitar el acceso a las redes wifi sin necesidad de escribir las contraseñas

No se recomienda, debido a los problemas de seguridad

Si se desea, lo recomendable es tener una red wifi para "invitado" con WPS y otra para uso seguro sin WPS

Formas de implementarlo

WPS PIN

WPS PBC (Un botón en el punto de acceso)

WPS NFC (Permite la transferencia de la configuración de acceso al dispositivo)

WPS USB

VPN (Red privada virtual)

Es la conexión de dos nodos remotos haciendo que ambos se comporten como una sola red local

Se logra estableciendo una conexión virtual punto a punto

La comunicación es cifrada

Es un protocolo que encapsula el tráfico de otros protocolos

Se genera interfaces virtuales en cliente y servidor que virtualmente comunican ambos cómo si realmente un cable los comunicara

Sistemas activos de seguridad

Servidor RADIUS

Protocolo de autenticación que permite a un dispositivo de red consultar las credenciales entregadas por un cliente

Dispone de la lista de credenciales válidos y la lista de dispositivos de red autorizados

Proxies

Es una máquina que hace de intermediario en la comunicación entre cliente y servidor

Estas comunicaciones se establecen con protocolos de capa de aplicación

Los proxies interceptan y gestionan tráfico de aplicación

DNS, DoT y DoH

DNS

Traduce nombres a direcciones

No está cifrado

Tu ISP puede ver todo lo que ves

Para cifrar se usa

DoT (DNS over TLS)

Cifra DNS usando TLS.

DoH (DNS over HTTPS)

Cifra DNS usando HTTPS

Software antispam

Herramienta diseñada para detectar y filtrar el correo electrónico no deseado

Para filtrarlo se usan:

Listas negras

Análisis de contenido

Análisis bayesiano

Verificación de encabezados

Honeypots

Es un sistema diseñado para atraer ataques con el fin de monitorizar y estudiar los ataques y desviar la atención del atacante sobre el sistema principal

Análisis de la red

Se usan diversas herramientas:

Monitores

Inspectores de puertos

Sondas

Sistemas de detección de intrusos

Cortafuegos

Bloquea el tráfico no autorizado y permite el autorizado

Tipos

Soporte de implantación:

Hardware

El cortafuegos es un dispositivo diseñado específicamente para ese fin

Software

El cortafuegos se ejecuta sobre un sistema operativo de propósito general

En función del objeto de protección:

De red

Su propósito es proteger a una red de ataques, generalmente, externos

Personales

Su propósito es defender un equipo personal.

Atención a su funcionamiento:

De filtrado estático

No tienen en cuenta la información de paquetes anteriores al filtrar el actual

De filtrado dinámico

Si tienen en cuenta la información de paquetes anteriores al filtrar el actual, pudiendo detectar algún malware que se haya repartido en varios paquetes

De capa de aplicación:

Cortafuegos de filtrado dinámico que analizan la conexión también en la capa de aplicación, identificando el protocolo de esta capa y estableciendo sus reglas

Su inspección es más compleja y, en consecuencia, más lenta

Filtrados

Lista negra

Solo se prohíbe el tráfico que el usuario le dice, el resto del tráfico estará permitido

Lista blanca

Solo está permitido el tráfico que el usuario le dice, el resto del tráfico estará prohibido

Seguridad en la navegación

Amenazas

Engaños

La descarga de aplicaciones sólo debe realizarse de páginas oficiales

Cuanto menos complementos del navegador mejor

Página web fraudulenta que imita aquella de la que el atacante quiere obtener las credenciales

Información almacenada

Los navegadores almacenan cierta información, si un tercero accede a el podrá obtener mucha información, estos son los datos que se guardan:

Historial

Caché

Contraseñas

Autocompletado

Rastreo

Es el seguimiento que terceros externos realizan de nuestro comportamiento en la web a través de la información que nosotros mismos les facilitamos

IP

El rastreo por IP no es especialmente relevante por varias razones

Sólo hay una pequeña parte de usuarios que utilicen siempre una misma IP pública

Hay otros usuarios que, aunque tienen IP pública, la tienen dinámica

Cada vez hay más usuarios que ni siquiera tienen IP públicas exclusivas, sino CG-NAT que es una IP pública compartida

Cookies de rastreo

Son imprescindibles para lograr establecer sesiones, ya que el protocolo HTTP no puede crearlas

Hay dos aspectos importantes:

Duración

Si no especifica tiempo la cookie es de sesión y durará lo que dure abierto el navegador

Cookie permanente: tiempo muy largo (años)

Dominio

Si no especifican dominio entonce se sobreentiende que la cookie refiere al dominio del propio servidor

Cookies de terceros: Si especifican dominio y es distinto al del servidor que la envía

Supercookie

No son cookies y son infinitamente más persistentes

Es la que verifica si la conexión es o no es segura en un sitio web

Huella digital

Es el conjunto de información ofrecida por el cliente sobre sí mismo

Los terceros espías recopilan información de distintas fuentes:

De las cabeceras HTTP, como el User-Agent o las lenguas preferidas

Lista de plugins

Características que pueden obtenerse ejecutando códido Javascript

Contramedidas

Antimalware

Se pueden instalar antivirus y se pueden verificar los sitios web que se basan en cambiar ligeramente la URL (Usando Virustotal para verificar)

Acceso a la información almacenada

Borrar los datos que guarda el navegador

Bloquear las cookies de terceros

Borrar todas las cookies al cerrar el navegador

Deshabilitar el gestor de contraseñas e impedir que se guarden

Usar el gestor de contraseñas de manera que éstas siempre se cifren

Modo incógnito: La información de navegación no es almacenada

Cookie Autodelete: Es un complemento que borra automáticamente las cookies después de haber abandonado el dominio

Antirrastreo activo

Hay varias extensiones que mejoran en ciertos aspectos el rastreo, unos ejemplos son:

En Firefox o Brave: uBlock origin

En Chrome: uBlock origin Lite

Ocultación del origen

Ocultar IP y ocultar las webs que visitas a tu ISP:

Un servicio VPN

Proyecto TOR